网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] .

攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制.

另外,由于实际生活中常存在取值为非负的特殊物理量,例如细菌群落数量、森林覆盖率以及有机物浓度等,将这类物理量作为状态变量可得正系统.与一般系统不同,正系统是指初始状态和系统输入都为非负时,任意时刻的系统状态与输出都能保持非负的动态系统.近年来,描述特定切换法则、掌管模态切换的一类正系统被称为切换正系统,由于该系统具有可靠性强、应用范围广等优点,受到学者们的关注[14 -15 ] ,常应用于通信系统[16 ] 、编队飞行[17 ] 、流行病学[18 ] 等不同领域.对于遭受DoS攻击的切换正系统,DoS攻击阻止了测量通道与控制通道之间的信息传递,导致系统稳定性及正性均受影响.同时系统状态的非负特性、子系统之间切换特性及DoS攻击引起的切换特性相互耦合,这更增加了问题解决的难度.因此,在遭受DoS攻击情形下,设计一种安全控制器使得切换正系统依然能够保证其正性及稳定性尤为重要.目前,针对遭受DoS攻击的切换正系统的研究鲜有成果.

基于以上讨论,本文主要研究在周期DoS攻击及变周期切换信号下,网络化切换正系统的安全控制问题.研究过程中面临如下挑战,首先,系统的正性约束使得二次型Lyapunov方法体系中的线性矩阵不等式等理论均不再适用,需要寻找新的研究方法.其次,需要对周期DoS攻击下变周期切换正系统的切换行为进行建模.最后,需要考虑子系统之间切换特性和DoS攻击引起的切换特性相互耦合对安全控制造成的影响.

1 问题描述及预备知识

(1) (t )=Aσ ( t ) x (t )+Bσ ( t ) u (t )

式中:x (t )∈Rn u (t )∈Rm σ (t ): [0,∞)→M ={1,2,…,N }为系统切换信号,N 表示子系统个数.当第l 个子系统被激活时,切换信号σ (t )=l ,对应的参数矩阵为Al ∈Rn × n Bl ∈Rn × m Al 为Metzler 矩阵.

为保证系统(1)的正性及稳定性,设计如下状态反馈控制器:

(2) u (t )=Kσ ( t ) x (t )

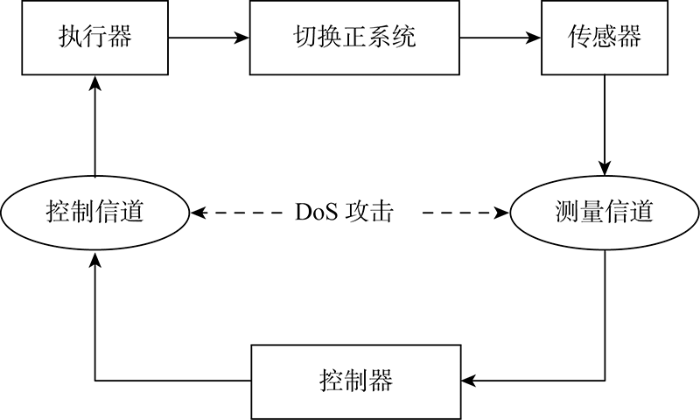

网络化切换正系统的控制信道和测量信道通过开放共享的无线网络传递信息,因此信息在传输过程中易因遭受DoS 攻击而无法正常更新.故以切换正系统为研究对象,在传感器到控制器以及控制器到执行器之间的通道通过共享网络传递信息的情况下,设计DoS 攻击下网络化切换正系统框架,如图1 所示.

图1

图1

DoS攻击下网络化切换正系统框架

Fig.1

Architecture of networked switched positive system under DoS attack

假设DoS 攻击同时作用于控制信道和测量信道.DoS 攻击及切换信号分别满足下列两个假设.

假设1: DoS 攻击的周期恒定,一个完整DoS 攻击周期固定为TDoS .

假设2: 切换信号的周期是变化的,第k个切换区间的长度Tk 与DoS 攻击周期TDoS Tk =mk T DoS , mk ∈{1,2,…,m max },其中mk 为DoS 攻击周期个数.

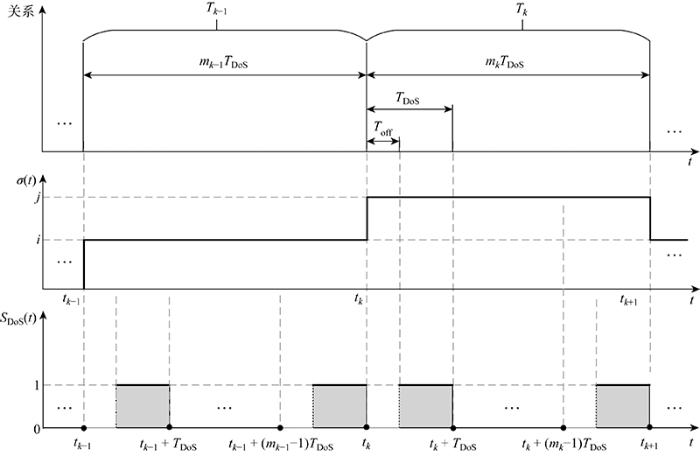

切换正系统遭受周期DoS 攻击时,切换信号与DoS 攻击信号SDoS 图2 所示.其中,序列{tk -1 ,tk ,tk +1 ,…}表示系统切换时刻.假设在区间[tk -1 ,tk )内,为第i 个子系统运行;在区间[tk ,tk +1 )内,为第j 个子系统运行,期间有mk 个DoS 攻击周期;序列{tk , tk +T DoS , …, tk +(mk -1)T DoS }分别表示DoS 攻击周期的起始时刻.每个DoS 攻击周期分为长度为Toff DoS off . DoS 攻击信号SDoS

图2

图2

切换信号σ (t )与DoS攻击信号S DoS (t )关系图

Fig.2

Relationship between system switching signal σ (t ) and DoS attack signal S DoS (t )

(3) S DoS (t )= 1 , t ∈ [ t k + ( κ - 1 ) T D o S , t k + ( κ - 1 ) T D o S + T o f f ) 0 , t ∈ [ t k + ( κ - 1 ) T D o S + T o f f , t k + κ T D o S )

式中:κ ∈{1,2,…,mk }为DoS 攻击周期次序.S DoS (t )=1表示DoS 攻击处于休眠期,此时进行正常通信;S DoS (t )=0表示DoS 攻击处于激活期,此时通信中断.周期DoS 攻击下执行器的输出[19 ] 可表示为

(4) u (t )= K σ ( t ) x ( t ) , S D o S ( t ) = 1 0 , S D o S ( t ) = 0

根据式(1)、(3)和(4)可得遭受周期DoS 攻击的闭环系统为

(5) x · A σ ( t ) x ( t ) + B σ ( t ) K σ ( t ) x ( t ) , t ∈ [ t k + ( κ - 1 ) T D o S , t k + ( κ - 1 ) T D o S + T o f f ) A σ ( t ) x ( t ) , t ∈ [ t k + ( κ - 1 ) T D o S + T o f f , t k + κ T D o S )

2 稳定性分析及控制器设计

给出在周期DoS 攻击下闭环系统的稳定性条件并设计相应的安全控制器.

定理1 对于系统(5),给定常数α >0,β >0,μ >1,s >0,I 表示单位阵.当i ,j ∈M 且i ≠j 时,若存在向量pj ≻0及矩阵Kj 使得当β (T DoS -T off )≤αT off 时,式(6)~(10)成立,或者当β (T DoS -T off )>αT off 时,式(6)~(9)及(11)成立,则系统(5)是正系统且渐近稳定,其中“≻”或“≺”表示向量中每个元素都有大于或小于关系.

(6) Aj +Bj Kj +sI ≻0

(7) (Aj +Bj Kj )T pj +αpj ≺0

(8) pj -βpj ≺0

(9) pj ≺μpi

(10) l n μ + β ( T D o S - T o f f ) - α T o f f < 0 β ( T D o S - T o f f ) ≤ α T o f f

(11) l n μ + m m a x [ β ( T D o S - T o f f ) - α T o f f ] < 0 β ( T D o S - T o f f ) > α T o f f

证明 由式(5)可知,在DoS 攻击休眠期有 x · ( t )=(Aσ ( t ) +Bσ ( t ) Kσ ( t ) )x (t ).由Aj +Bj Kj 为Metzler 矩阵得此区间系统为正系统.在DoS 攻击激活期有x · ( t )=Aσ ( t ) x (t ),由Aj 为Metzler 矩阵得此区间系统为正系统,因此系统(5)是正系统.

为证明系统渐近稳定性,选择如下多线性余正Lyapunov 函数:

(12) Vσ ( t ) (t )=x T (t )pσ ( t )

当DoS 攻击处于休眠期,即t ∈[tk +(κ -1)T DoS , tk +(κ -1)T DoS +T off )时,沿着系统(5)的轨迹对式(12)求导有

(13) (t )=x T (t )(Aj +Bj Kj )T pj

(14) (t )+αVj (t )=x T (t )[(Aj +Bj Kj )T pj +αpj ]

(15) (t )<-αVj (t )

对不等式(15)在区间[tk +(κ -1)T DoS , tk +(κ -1)T DoS +T off )内求积分得到:

(16) Vj [tk +(κ -1)T DoS +T off ]<Vj [tk +(κ -1)T DoS ]

当DoS 攻击处于激活期,即t ∈[tk +(κ -1)T DoS +T off , tk +κT DoS )时,沿着系统(5)的轨迹对式(12)求导可得:

(17) (t )-βVj (t )=x T (t )(pj -βpj )

(18) (t )<βVj (t )

对不等式(18)在区间[tk +(κ -1)T DoS +T off , tk +κT DoS )内求积分得:

(19) Vj (tk +κT DoS )<Vj [tk +(κ -1)T DoS +T off ]

结合不等式(16)和(19),可得整个DoS 攻击周期Lyapunov 函数的变化关系为

(20) Vj (tk +κT DoS )<Vj [tk +(κ -1)T DoS ]

考虑整个切换区间[tk ,tk +1 ),该切换区间内含有mk 个DoS 攻击周期,可得:

(21) V σ ( t k ) k +1 )< e m k [ β ( T D o S - T o f f ) - α T o f f ] V σ ( t k ) k )

由式(9)可得切换时刻tk 处Lyapunov 函数的变化为

(22) V σ ( t k + 1 ) k +1 )≤μ V σ ( t k ) k +1 )

(23) V σ ( t k + 1 ) k +1 )≤μ e m k [ β ( T D o S - T o f f ) - α T o f f ] V σ ( t k ) k )

(24) V σ ( t k ) k )≤μk e ∑ θ = 0 k - 1 m θ , k [ β ( T D o S - T o f f ) - α T o f f ] σ (0) (0)

由于系统为变周期切换,第k 个切换区间内含有的攻击周期数目mθ , k θ =0,1,…,k -1)不同,所以需要对式(24)中的∑ θ = 0 k - 1 mθ , k β (T DoS -T off )-αT off ]进行放缩,主要对β (T DoS -T off )与αT off 的大小进行讨论:

当β (T DoS -T off )≤αT off 时,令η 1 =ln μ +β (T DoS -T off )-αT off , 由mθ , k

(25) V σ ( t k ) k )≤ e [ l n μ + β ( T D o S - T o f f ) - α T o f f ] k σ (0) (0)= e η 1 k σ (0) (0), η 1 <0

当β (T DoS -T off )>αT off 时,令η 2 =ln μ +m max [β (T DoS -T off )-αT off ],由mθ , k m max 及式(11)可得:

(26) V σ ( t k ) k )≤ e { l n μ + m m a x [ β ( T D o S - T o f f ) - α T o f f ] } k σ (0) (0)= e η 2 k σ (0) (0), η 2 <0

令η =max{η 1 ,η 2 },有V σ ( t k ) ( tk )≤eηk Vσ (0) 且η <0.因为每个DoS 攻击周期内Lyapunov 函数最大值在攻击结束的时刻得到,所以对于∀t ∈[tk ,tk +1 )有

(27) V σ ( t k ) m a x κ ∈ 0,1 , … , m k e κ [ β ( T D o S - T o f f ) - α T o f f ] V σ ( t k ) k )≤ m a x κ ∈ 0,1 , … , m k e [ β ( T D o S - T o f f ) - α T o f f ] e m m a x [ β ( T D o S - T o f f ) - α T o f f ] V σ ( t k ) k )

此外,令c =m a x κ ∈ 0,1 , … , m k e β ( T D o S - T o f f ) - α T o f f e m m a x [ β ( T D o S - T o f f ) - α T o f f ]

(28) V σ ( t k ) V σ ( t k ) k )≤ceηk Vσ (0) (0)

(29) Vσ (0) (0)≤ε 1 x σ ( 0 ) ( 0 )

(30) Vσ ( t ) (t )≤ε 2 x σ ( t ) ( t )

其中ε 1 =m a x j ∈ M pj ,ε 2 =m i n j ∈ M pj . 因此有

(31) x σ ( t ) ( t ) ε 1 ε 2 η ( k +1) x σ ( 0 ) ( 0 )

由c eη ( k +1) <1可以看出整个系统的能量呈现全局递减的趋势,即系统全局渐近稳定.

定理2 对于系统(5),给定向量v ~ j α >0,λ >0,μ >1,若存在适当维数矩阵zj 和pj ,使得当β (T DoS -T off )>αT off 时,式(8)~(10)及式(31)~(33)成立或者当β (T DoS -T off )<αT off 时,式(8)~(9)和(11)及式(31)~(33)成立时,则在控制器即式(34)的作用下,系统(5)是正系统且渐近稳定.

(32) v ~ T j B T j j Aj +Bj v ~ j z T j

(33) v ~ T j B T j j ≻0

(34) A T j j +zj +αpj ≺0

(35) u (t )=Kj x (t )= 1 v ~ T j B T j p j v ~ j z T j

(36) Aj +Bj 1 v ~ T j B T j p j v ~ j z T j λ v ~ T j B T j p j

令zj =K T j B T j pj ,s =λ v ~ T j B T j p j

(37) Aj +Bj Kj +sI ≻0

(38) A T j j + K T j B T j j +αpj ≺0

式(37)即转化为式(7),此时结合定理1可得系统(5) 为正系统且渐近稳定.

1. 给定矩阵Aj 与Bj ,以及参数α ,β ,μ ,T DoS ,T off 的值并设定v ~ j

推论1 在定理1中,若mk =κ ,则对于式(5)所描述系统,给定常数α >0,β >0,μ >1,s >0,若存在适当维数矩阵pj >0和控制器增益Kj ,常数λ >0和适当维数的矩阵zj (j ∈M ),使得式(6)~(9)和式(31)~(33)及下列不等式成立:

(39) ln μ+κ[β(TDoS off off

(40) u (t )=Kj x (t )= 1 v ~ T j B T j p j v ~ j z T j

则在控制器(39)的作用下,系统(5)为正系统且渐近稳定.

3 仿真实例

考虑连续时间切换正系统(1)中含有如下两个子系统:

A 1 =- 0.17 0.20 0 - 0.90 B 1 =0.28 0.58 0.30 0.11

A 2 =- 0.14 0.34 0.06 - 0.70 B 2 =0.16 0.31 0.69 0.35

选择DoS 攻击信号的攻击周期T DoS =10 s,休眠期T off =6 s,给定初始条件x (0)=[1 3]T .考虑变周期切换,即系统(1)的每个切换区间所受到的攻击次数不同,选择m max =10, α =0.10, β =0.10, μ =1.20,λ =10.60, v ~ 1 T , v ~ 2 T .此时满足条件式(10),由此可得控制器增益矩阵:

K 1 =0.006 2 0.006 2 0.005 8 0.005 8

K 2 =0.003 5 0.003 5 0.006 9 0.006 9

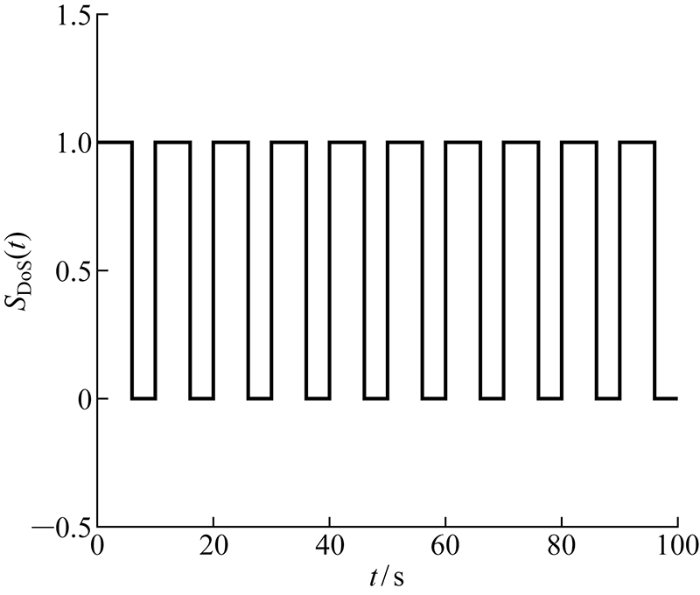

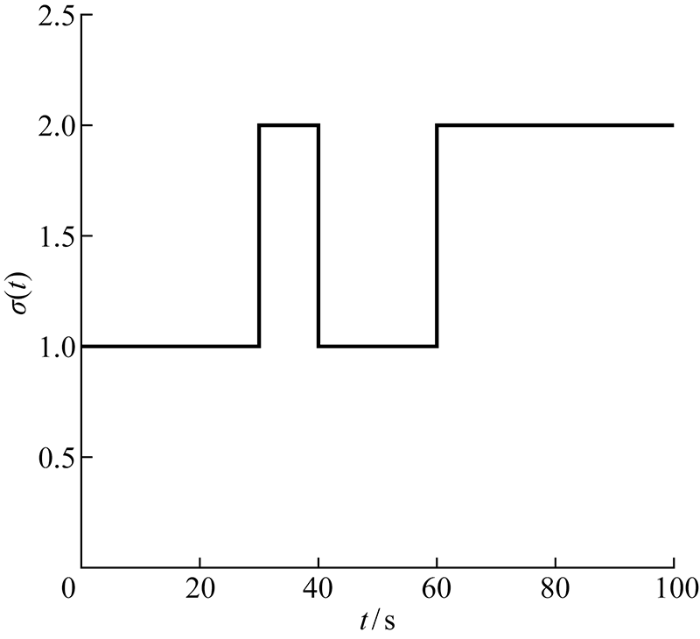

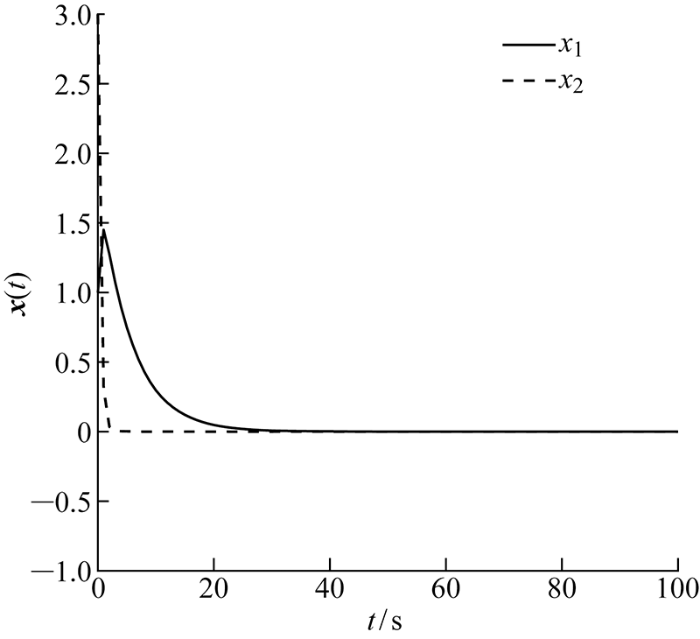

周期DoS 攻击信号如图3 所示.此外在图4 中,系统共有4个切换区间,但每个切换区间的长度不同,每个子系统运行时受到的周期DoS 攻击次数不同.系统的状态轨迹曲线如图5 所示,即在受到周期DoS 攻击情况下,尽管系统为变周期切换,仍可以在控制器的作用下趋于稳定且保持非负状态,验证了定理2的有效性.

图3

图3

DoS攻击信号

Fig.3

DoS attack signal

图4

图4

切换信号

Fig.4

Switching signal

图5

图5

系统状态轨迹

Fig.5

System state trajectory

4 结语

切换正系统是控制理论和工程领域研究的热点问题.针对网络化切换正系统的测量信道和控制信道同时存在周期DoS 攻击问题,研究了变周期切换的安全控制问题.将攻击时长、攻击次数等相关参数转化为切换区间的长度,得到相应系统数学模型.利用切换方法对周期DoS 攻击下的切换正系统进行合理建模,设计出安全控制器保证DoS 攻击下系统的正性及稳定性,借助Metzler 矩阵和多Lyapunov 函数法从攻击周期、切换区间、切换时刻分析了系统的正性和全局渐近稳定性.最后,通过仿真实例验证了安全控制器的有效性.

参考文献

View Option

[2]

DING D TANG Z WANG Y et al Secure synchronization of complex networks under deception attacks against vulnerable nodes

[J]. Applied Mathematics and Computation , 2021 , 399 : 126017 .

DOI:10.1016/j.amc.2021.126017

URL

[本文引用: 1]

[3]

王志文 , 刘伟 . 拒绝服务攻击下信息物理系统事件触发广义预测控制

[J]. 上海交通大学学报 , 2020 , 54 (9 ): 910 -915 .

[本文引用: 1]

WANG Zhiwen LIU Wei Event-triggered generalized predictive control of cyber-physical systems under denial-of-service attacks

[J]. Journal of Shanghai Jiao Tong University , 2020 , 54 (9 ): 910 -915 .

[本文引用: 1]

[4]

YANG F GU Z TIAN E G et al Event-based switching control for networked switched systems under nonperiodic DoS jamming attacks

[J]. IET Control Theory & Applications , 2020 , 14 (19 ): 3097 -3106 .

DOI:10.1049/cth2.v14.19

URL

[本文引用: 1]

[5]

ZHU Y Z ZHENG W X Observer-based control for cyber-physical systems with periodic DoS attacks via a cyclic switching strategy

[J]. IEEE Transactions on Automatic Control , 2020 , 65 (8 ): 3714 -3721 .

DOI:10.1109/TAC.9

URL

[本文引用: 1]

[6]

XING M P LU J Q QIU J L et al Synchronization of complex dynamical networks subject to DoS attacks: An improved coding-decoding protocol

[J]. IEEE Transactions on Cybernetics , 2023 , 53 (1 ): 102 -113 .

DOI:10.1109/TCYB.2021.3090406

URL

[本文引用: 1]

[7]

WANG P B REN X M ZHENG D D Event-triggered resilient control for cyber-physical systems under periodic DoS jamming attacks

[J]. Information Sciences , 2021 , 577 : 541 -556 .

DOI:10.1016/j.ins.2021.07.002

URL

[本文引用: 1]

[9]

HU S L HAN Y X CHEN X L et al Event-triggered H ∞ filtering over wireless sensor networks under unknown periodic DoS jamming attacks

[C]// 2018 Chinese Control and Decision Conference. Shenyang , China : IEEE , 2018 : 1433 -1438 .

[本文引用: 1]

[10]

宋秀兰 , 俞立 . 一类约束线性切换系统的滚动优化控制

[J]. 上海交通大学学报 , 2015 , 49 (11 ): 1635 -1640 .

[本文引用: 1]

SONG Xiulan YU Li Receding optimization control for a class of constrained linear switched systems

[J]. Journal of Shanghai Jiao Tong University , 2015 , 49 (11 ): 1635 -1640 .

[本文引用: 1]

[11]

REN H L ZONG G D LI T S Event-triggered finite-time control for networked switched linear systems with asynchronous switching

[J]. IEEE Transactions on Systems, Man, and

Cybernetics: Systems , 2018 , 48 (11 ): 1874 -1884 .

[本文引用: 1]

[12]

QU H Q ZHAO J Stabilisation of switched linear systems under denial of service

[J]. IET Control Theory & Applications , 2020 , 14 (11 ): 1438 -1444 .

DOI:10.1049/cth2.v14.11

URL

[本文引用: 1]

[13]

HAN Y C LIAN J HUANG X Event-triggered H ∞ control of networked switched systems subject to denial-of-service attacks

[J]. Nonlinear Analysis: Hybrid Systems , 2020 , 38 : 100930 .

DOI:10.1016/j.nahs.2020.100930

URL

[本文引用: 1]

[14]

LIU J YANG Y K LI H C et al Stabilisation for switched positive systems under extended asynchronous switching

[J]. IET Control Theory & Applications , 2019 , 13 (16 ): 2702 -2709 .

DOI:10.1049/cth2.v13.16

URL

[本文引用: 1]

[15]

HU J J LIU D X XIA D B et al Robust stabilization of switched positive discrete-time systems with asynchronous switching and input saturation

[J]. Optimal Control Applications and Methods , 2019 , 40 (1 ): 105 -118 .

[本文引用: 1]

[16]

OGURA M PRECIADO V M Stability of spreading processes over time-varying large-scale networks

[J]. IEEE Transactions on Network Science and Engineering , 2016 , 3 (1 ): 44 -57 .

DOI:10.1109/TNSE.2016.2516346

URL

[本文引用: 1]

[17]

SON J H AHN H S Formation coordination for the propagation of a group of mobile agents via self-mobile localization

[J]. IEEE Systems Journal , 2015 , 9 (4 ): 1285 -1298 .

DOI:10.1109/JSYST.2014.2326795

URL

[本文引用: 1]

[18]

RAMI M A TADEO F Controller synthesis for positive linear systems with bounded controls

[J]. IEEE Transactions on Circuits and Systems II: Express Briefs , 2007 , 54 (2 ): 151 -155 .

[本文引用: 1]

[19]

KUZMANOVIC A KNIGHTLY E W Low-rate TCP-targeted denial of service attacks and counter strategies

[J]. IEEE/ACM Transactions on Networking , 2006 , 14 (4 ): 683 -696 .

DOI:10.1109/TNET.2006.880180

URL

[本文引用: 1]

Switching resilient control scheme for cyber-physical systems against DoS attacks

1

2021

... 网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] . ...

Secure synchronization of complex networks under deception attacks against vulnerable nodes

1

2021

... 网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] . ...

拒绝服务攻击下信息物理系统事件触发广义预测控制

1

2020

... 网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] . ...

拒绝服务攻击下信息物理系统事件触发广义预测控制

1

2020

... 网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] . ...

Event-based switching control for networked switched systems under nonperiodic DoS jamming attacks

1

2020

... 网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] . ...

Observer-based control for cyber-physical systems with periodic DoS attacks via a cyclic switching strategy

1

2020

... 网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] . ...

Synchronization of complex dynamical networks subject to DoS attacks: An improved coding-decoding protocol

1

2023

... 网络化系统通过无线网络传输信息摆脱了地域限制,但无线网络的开放性使得系统完整性以及可用性遭受破坏,导致系统性能降低甚至失去稳定性.从网络系统安全控制的角度来说,网络攻击主要分为两类,一类是拒绝服务(DoS)攻击,另一类是欺骗攻击. DoS攻击旨在阻断网络通信,破坏信息交换.如文献[1 ]中考虑了攻击者间歇发起DoS攻击以破坏测量通道数据可用性的情况.欺骗攻击则是通过在前向通道或反馈通道注入精心设计的错误数据,以破坏系统状态.如文献[2 ]中提出将欺骗攻击同时注入传感器到控制器的通道和控制器到执行器的通道来破坏系统完整性,进而探究网络系统的安全问题.相较于欺骗攻击, DoS攻击是众多网络攻击中出现频率最高、危害最大、最易实现的攻击手段[3 -4 ] .因此,近年来这方面研究成果较多[5 -6 ] . ...

Event-triggered resilient control for cyber-physical systems under periodic DoS jamming attacks

1

2021

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

Optimal periodic DoS attack with energy harvester in cyber-physical systems

1

2020

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

Event-triggered H ∞ filtering over wireless sensor networks under unknown periodic DoS jamming attacks

1

2018

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

一类约束线性切换系统的滚动优化控制

1

2015

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

一类约束线性切换系统的滚动优化控制

1

2015

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

IEEE Transactions on Systems, Man, and

1

2018

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

Stabilisation of switched linear systems under denial of service

1

2020

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

Event-triggered H ∞ control of networked switched systems subject to denial-of-service attacks

1

2020

... 攻击者能量有限造成DoS攻击不能一直发生,因此,能量有限且方便实施的周期DoS攻击引起了学者们的广泛关注.文献[7 -8 ]中研究了周期DoS攻击下网络系统的安全控制问题. 文献[9 ]中将遭受周期DoS攻击的系统建模为切换系统,利用相对成熟的切换理论[10 -11 ] 研究DoS攻击下系统的安全问题.但是对于遭受DoS攻击的切换系统而言,系统本身的切换特性与DoS攻击引起的切换特性相互耦合,这将导致混杂问题难以处理.针对此问题许多学者进行了研究,文献[12 ]中提出限制DoS攻击的持续区间以及发生频率,通过构造满足平均驻留时间的切换信号,以稳定遭受DoS攻击的切换系统.文献[13 ]中采取合适的事件触发机制将 DoS攻击下的网络化切换系统建模为新型切换系统,实现安全控制. ...

Stabilisation for switched positive systems under extended asynchronous switching

1

2019

... 另外,由于实际生活中常存在取值为非负的特殊物理量,例如细菌群落数量、森林覆盖率以及有机物浓度等,将这类物理量作为状态变量可得正系统.与一般系统不同,正系统是指初始状态和系统输入都为非负时,任意时刻的系统状态与输出都能保持非负的动态系统.近年来,描述特定切换法则、掌管模态切换的一类正系统被称为切换正系统,由于该系统具有可靠性强、应用范围广等优点,受到学者们的关注[14 -15 ] ,常应用于通信系统[16 ] 、编队飞行[17 ] 、流行病学[18 ] 等不同领域.对于遭受DoS攻击的切换正系统,DoS攻击阻止了测量通道与控制通道之间的信息传递,导致系统稳定性及正性均受影响.同时系统状态的非负特性、子系统之间切换特性及DoS攻击引起的切换特性相互耦合,这更增加了问题解决的难度.因此,在遭受DoS攻击情形下,设计一种安全控制器使得切换正系统依然能够保证其正性及稳定性尤为重要.目前,针对遭受DoS攻击的切换正系统的研究鲜有成果. ...

Robust stabilization of switched positive discrete-time systems with asynchronous switching and input saturation

1

2019

... 另外,由于实际生活中常存在取值为非负的特殊物理量,例如细菌群落数量、森林覆盖率以及有机物浓度等,将这类物理量作为状态变量可得正系统.与一般系统不同,正系统是指初始状态和系统输入都为非负时,任意时刻的系统状态与输出都能保持非负的动态系统.近年来,描述特定切换法则、掌管模态切换的一类正系统被称为切换正系统,由于该系统具有可靠性强、应用范围广等优点,受到学者们的关注[14 -15 ] ,常应用于通信系统[16 ] 、编队飞行[17 ] 、流行病学[18 ] 等不同领域.对于遭受DoS攻击的切换正系统,DoS攻击阻止了测量通道与控制通道之间的信息传递,导致系统稳定性及正性均受影响.同时系统状态的非负特性、子系统之间切换特性及DoS攻击引起的切换特性相互耦合,这更增加了问题解决的难度.因此,在遭受DoS攻击情形下,设计一种安全控制器使得切换正系统依然能够保证其正性及稳定性尤为重要.目前,针对遭受DoS攻击的切换正系统的研究鲜有成果. ...

Stability of spreading processes over time-varying large-scale networks

1

2016

... 另外,由于实际生活中常存在取值为非负的特殊物理量,例如细菌群落数量、森林覆盖率以及有机物浓度等,将这类物理量作为状态变量可得正系统.与一般系统不同,正系统是指初始状态和系统输入都为非负时,任意时刻的系统状态与输出都能保持非负的动态系统.近年来,描述特定切换法则、掌管模态切换的一类正系统被称为切换正系统,由于该系统具有可靠性强、应用范围广等优点,受到学者们的关注[14 -15 ] ,常应用于通信系统[16 ] 、编队飞行[17 ] 、流行病学[18 ] 等不同领域.对于遭受DoS攻击的切换正系统,DoS攻击阻止了测量通道与控制通道之间的信息传递,导致系统稳定性及正性均受影响.同时系统状态的非负特性、子系统之间切换特性及DoS攻击引起的切换特性相互耦合,这更增加了问题解决的难度.因此,在遭受DoS攻击情形下,设计一种安全控制器使得切换正系统依然能够保证其正性及稳定性尤为重要.目前,针对遭受DoS攻击的切换正系统的研究鲜有成果. ...

Formation coordination for the propagation of a group of mobile agents via self-mobile localization

1

2015

... 另外,由于实际生活中常存在取值为非负的特殊物理量,例如细菌群落数量、森林覆盖率以及有机物浓度等,将这类物理量作为状态变量可得正系统.与一般系统不同,正系统是指初始状态和系统输入都为非负时,任意时刻的系统状态与输出都能保持非负的动态系统.近年来,描述特定切换法则、掌管模态切换的一类正系统被称为切换正系统,由于该系统具有可靠性强、应用范围广等优点,受到学者们的关注[14 -15 ] ,常应用于通信系统[16 ] 、编队飞行[17 ] 、流行病学[18 ] 等不同领域.对于遭受DoS攻击的切换正系统,DoS攻击阻止了测量通道与控制通道之间的信息传递,导致系统稳定性及正性均受影响.同时系统状态的非负特性、子系统之间切换特性及DoS攻击引起的切换特性相互耦合,这更增加了问题解决的难度.因此,在遭受DoS攻击情形下,设计一种安全控制器使得切换正系统依然能够保证其正性及稳定性尤为重要.目前,针对遭受DoS攻击的切换正系统的研究鲜有成果. ...

Controller synthesis for positive linear systems with bounded controls

1

2007

... 另外,由于实际生活中常存在取值为非负的特殊物理量,例如细菌群落数量、森林覆盖率以及有机物浓度等,将这类物理量作为状态变量可得正系统.与一般系统不同,正系统是指初始状态和系统输入都为非负时,任意时刻的系统状态与输出都能保持非负的动态系统.近年来,描述特定切换法则、掌管模态切换的一类正系统被称为切换正系统,由于该系统具有可靠性强、应用范围广等优点,受到学者们的关注[14 -15 ] ,常应用于通信系统[16 ] 、编队飞行[17 ] 、流行病学[18 ] 等不同领域.对于遭受DoS攻击的切换正系统,DoS攻击阻止了测量通道与控制通道之间的信息传递,导致系统稳定性及正性均受影响.同时系统状态的非负特性、子系统之间切换特性及DoS攻击引起的切换特性相互耦合,这更增加了问题解决的难度.因此,在遭受DoS攻击情形下,设计一种安全控制器使得切换正系统依然能够保证其正性及稳定性尤为重要.目前,针对遭受DoS攻击的切换正系统的研究鲜有成果. ...

Low-rate TCP-targeted denial of service attacks and counter strategies

1

2006

... 式中:κ ∈{1,2,…,mk }为DoS 攻击周期次序.S DoS (t )=1表示DoS 攻击处于休眠期,此时进行正常通信;S DoS (t )=0表示DoS 攻击处于激活期,此时通信中断.周期DoS 攻击下执行器的输出[19 ] 可表示为 ...